2,8 millions de connexions internet sont ouvertes chaque minute dans le monde. Derrière ce chiffre, une question obsédante : qui, précisément, a le droit de fouiller dans ce que nous confions, souvent sans y penser, à nos écrans ?

En France, la loi ne transige pas : un employeur ne peut sonder les courriels personnels d’un salarié, même s’ils passent par l’ordinateur de bureau. Pourtant, sur le terrain, la technique rattrape la théorie. Certains dispositifs d’analyse, parfois installés dans l’ombre, élargissent le champ des possibles d’accès. Résultat : l’espace intime sur le web se rétrécit à mesure que plateformes et outils collectent, sournoisement ou à visage découvert, l’ensemble des traces numériques laissées par chacun.

Le RGPD est venu poser un cadre, fixer des frontières. Mais la réalité ne se plie pas toujours à la lettre du règlement. Des sociétés profitent de brèches légales pour tirer avantage de chaque flou. À mesure que grandit le nombre d’intermédiaires, garder la maîtrise de ses propres informations ressemble à un combat quotidien.

Qui peut accéder à vos données personnelles au quotidien ?

Dès qu’on utilise un service numérique, plusieurs intervenants peuvent manipuler vos données personnelles. Au centre du dispositif, l’entreprise collecte, gère et s’engage à préserver une multitude d’informations : coordonnées, carrière, état de santé, vie familiale. Le responsable du traitement distribue les rôles, attribue des niveaux d’autorisation et anime la sensibilisation des utilisateurs à la confidentialité.

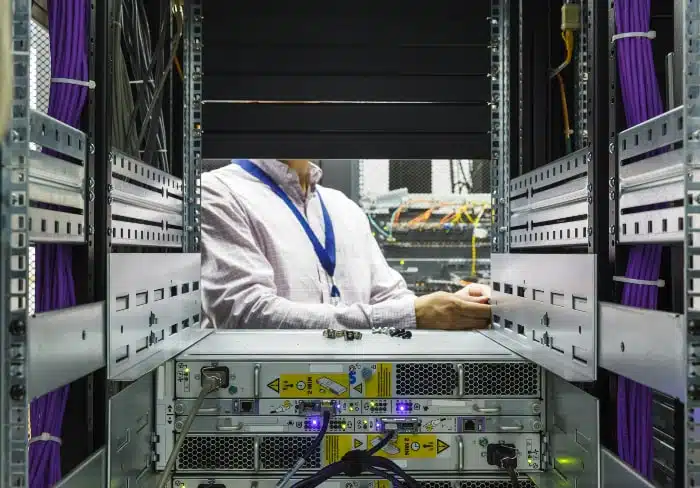

Sur le terrain, chaque membre du personnel accède à ce qui le concerne selon une stricte hiérarchie de droits. Ce découpage s’appuie sur une charte informatique, des accords de confidentialité et une autorisation des accès, argumentés et justifiés. Quand des sous-traitants interviennent, pour héberger, maintenir ou réparer, ils se voient imposer par contrat des conditions drastiques sur la sécurité des données.

Un exemple parlant : chez France Travail, les informations d’un demandeur d’emploi passent entre les mains de multiples organismes : organismes de formation, prestataires, départements, Sécurité sociale, Cap emploi. À chaque étape, une vigilance s’impose pour que chaque acteur respecte scrupuleusement les règles de traitement fixées par le service public.

Pour démêler le circuit de vos données, il faut distinguer les principaux types d’accès :

- L’entreprise paramètre finement qui a le droit de consulter telle ou telle donnée, et s’appuie sur une base juridique solide.

- France Travail transmet à ses partenaires et prestataires impliqués celles qui sont indispensables au suivi des dossiers.

- Les sous-traitants, pour leur part, doivent garantir une protection des données qui s’aligne sur les engagements pris avec l’entreprise.

En clair, toute l’architecture de l’accès sécurisé repose sur une succession de barrières, de contrôles et de responsabilités partagées, de la direction technique au conseiller en contact avec l’usager.

Réglementations et droits : ce que la loi prévoit pour protéger votre vie privée

La protection des données personnelles bénéficie d’un socle législatif robuste, aussi bien à l’échelle européenne que française. Depuis 2018, le RGPD oblige chaque entité, publique ou privée, à justifier la moindre utilisation : consentement, obligation légale, exécution d’un contrat, mission d’intérêt général. La moindre manipulation de donnée impose des mesures proportionnelles et adaptées à leur sensibilité.

La CNIL veille au grain. Elle contrôle, publie des recommandations, prononce des sanctions. Les informations sensibles (état de santé, conviction, origine) bénéficient encore de verrous supplémentaires. La moindre négligence peut se traduire par une sanction lourde.

Chaque personne conserve un pouvoir réel sur ce qui la concerne : demander l’accès à ses données, obtenir leur effacement, en restreindre le traitement ou s’opposer à certaines utilisations demeure possible. Le responsable du traitement doit consigner ses démarches, évaluer les risques, prévenir la CNIL en cas de brèche dans la sécurité. Et côté finances, les amendes peuvent grimper très haut, soulignant que le respect de la vie privée est désormais une obligation incontournable.

En pratique, la loi s’appuie sur quelques garanties déterminantes :

- Obtenir un consentement éclairé pour certains usages, et informer en toute clarté sur la façon dont les données seront exploitées.

- Offrir à chacun la possibilité de corriger, d’effacer ou de contester le traitement de ses données.

- Limiter la conservation dans le temps, et justifier la finalité de chaque opération en toute transparence.

Ainsi, toute structure manipulant des données personnelles doit se préparer à rendre des comptes, et respecter la vie privée au cœur de chaque procédure, face à la montée des appétits économiques du secteur numérique.

Comment renforcer la sécurité de ses données personnelles : conseils pratiques et erreurs à éviter

Le niveau de sécurité des données personnelles ne dépend pas uniquement des technologies employées : il repose aussi sur des gestes simples, répétés au fil des jours. Un mot de passe unique et complexe pour chaque service, c’est une première ligne de défense. Ajouter une authentification à deux facteurs renforce encore la barrière, quand le chiffrement réserve l’accès aux seuls détenteurs de la clé.

Le panorama des attaques évolue sans cesse : phishing, ransomware, attaque DDoS, manœuvres de force brute. Un arsenal d’actions s’impose : actualiser régulièrement ses logiciels, utiliser un antivirus à jour, activer un pare-feu, effectuer des sauvegardes fréquentes, et surveiller les éventuelles anomalies via la journalisation des accès. Le but : limiter les dégâts d’une éventuelle intrusion dès les premiers signaux.

Du côté organisationnel, une charte informatique claire, une répartition rigoureuse des accès, une signature systématique d’engagement de confidentialité constituent des remparts efficaces. Les sous-traitants, aussi, doivent apporter la preuve qu’ils respectent les mêmes standards de sécurité que l’entreprise à l’origine de la collecte.

Voici quelques recommandations concrètes à garder en tête pour mieux se prémunir :

- Évaluez les risques avant de transmettre des informations sensibles. Être vigilant lorsqu’un tiers réclame des documents ou données confidentielles.

- Former et sensibiliser tous les utilisateurs reste un point de passage obligé : la faille humaine expose l’ensemble du système.

- Mettre en place des sauvegardes hors ligne : face à des attaques par ransomware, cette précaution fait toute la différence.

Quant au partage des identifiants, il doit être prohibé, même brièvement. Il suffit d’un maillon faible pour compromettre l’intégrité de toutes les données personnelles d’un réseau.

Ressources et outils pour approfondir la protection de vos informations

La CNIL met à disposition de tous de véritables guides pratiques et une multitude de conseils pour avancer en connaissance de cause, qu’il s’agisse de particuliers ou de professionnels cherchant à se mettre à niveau. On y retrouve des modèles de politique de confidentialité, des plans d’action, des ressources interactives pour simuler l’impact d’un incident sur la vie privée, mais aussi des tutoriels pour renforcer la sécurité du cloud ou d’applications spécifiques.

Pour évaluer sa capacité à gérer les risques liés aux données personnelles, différentes démarches existent : suivre les recommandations officielles, se doter d’outils d’analyse ou consulter des plateformes spécialisées qui proposent des services de diagnostic et de conseils face à la recrudescence des menaces numériques.

- Guides CNIL : rappels des obligations légales, fiches pratiques sectorielles et recommandations sur la gestion du consentement.

- Alertes sécurité : diffusion en temps réel des failles majeures et préconisations pour limiter la casse en urgence.

- Outils d’audit : précieux pour cartographier précisément les flux de données dans une organisation et vérifier les accès accordés.

Former les équipes, que ce soit par du e-learning ou des sessions régulières, diminue le risque d’erreurs humaines. S’approprier ces outils, c’est donner à sa structure une longueur d’avance et gagner en résilience face à la volatilité des cybermenaces.

Le numérique a transformé en profondeur la question de la vie privée. Aujourd’hui, protéger ses données, c’est refuser de céder du terrain sur son intimité à chaque clic, et affirmer que la liberté numérique ne se brade pas.