Une vulnérabilité logicielle non corrigée peut permettre à une attaque de compromettre un système entier, même si toutes les autres protections sont en place. Certaines failles restent exploitables pendant des années, malgré la publication de correctifs et les alertes répétées des éditeurs.La plupart des incidents de sécurité majeurs trouvent leur origine dans des erreurs de conception ou de configuration, plutôt que dans des techniques sophistiquées. Les exemples historiques montrent que l’exploitation de ces faiblesses touche tous les secteurs, des administrations aux entreprises privées, avec des conséquences parfois irréversibles.

Comprendre ce qu’est une faille informatique et pourquoi elle représente un risque

Une faille informatique n’est jamais anodine. Derrière ce terme, on trouve une faiblesse technique ou organisationnelle qui peut transformer un environnement numérique en terrain de chasse pour les pirates. Une simple erreur dans le code, une mise à jour négligée, ou un choix de configuration malheureux, et la porte s’ouvre : aux vols de données sensibles, à l’usurpation d’identité, parfois à l’arrêt pur et simple des activités.

La cybersécurité ne tolère pas l’approximation. Aujourd’hui, la question n’est plus de savoir si une faille rôde quelque part, mais de comprendre comment elle sera détectée, puis comblée. Les causes varient : erreurs humaines, lacunes lors du développement logiciel, absence de correctifs. Personne n’y échappe, des particuliers aux entreprises, sans oublier les organismes publics.

Voici les notions clés à retenir pour mieux cerner ce sujet :

- Définition faille informatique : toute faiblesse, qu’elle soit technique ou logique, dans le code, la structure ou la gestion d’un système numérique.

- Fonctionnement faille informatique : exploitation ciblée, souvent automatique, qui mise sur cette faiblesse pour accéder à des données ou perturber l’activité normale.

Ignorer ces dangers revient à courir un véritable risque : pertes financières, fuite d’informations confidentielles, réputation écornée. Sur ce terrain mouvant, la rapidité d’intervention et la capacité à appliquer des correctifs déterminent la survie numérique. La gestion des vulnérabilités ne relève plus du choix, mais de la stratégie à long terme.

Quels sont les principaux types de failles de sécurité rencontrés aujourd’hui ?

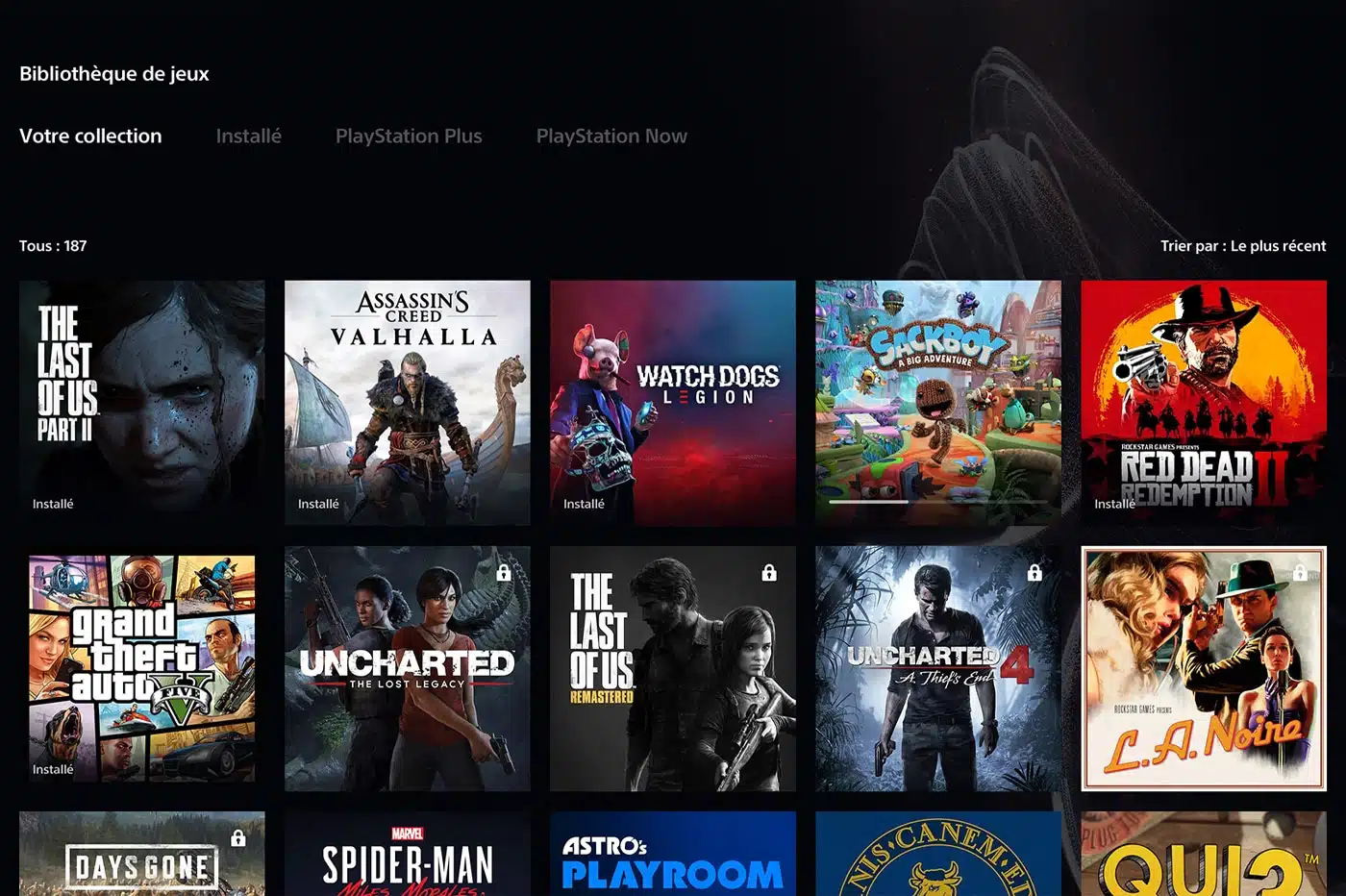

Les failles de sécurité ne cessent de se multiplier et de se diversifier. Dans ce paysage, personne n’est à l’abri : que l’on s’appuie sur des logiciels propriétaires ou des logiciels open source, il suffit d’un point faible pour que tout vacille.

Parmi les types de failles de sécurité les plus dévastatrices, l’injection SQL reste une menace majeure. Elle vise les bases de données, profitant de requêtes insuffisamment filtrées pour extraire ou manipuler des informations à distance. Autre technique répandue, le cross scripting (XSS) : un code malveillant s’infiltre dans une page web, et l’attaquant récolte des données ou détourne des sessions utilisateurs.

Les vulnérabilités zero day attirent une attention particulière : elles sont inconnues du public et, pendant un laps de temps, seuls les attaquants en profitent. Difficile de réagir à temps. Les attaques par déni de service (DDoS) prennent une autre route : saturer un serveur jusqu’à le rendre inopérant, souvent avec des répercussions lourdes pour l’activité.

Voici quelques menaces concrètes auxquelles chaque organisation doit aujourd’hui faire face :

- Logiciels malveillants : virus, ransomwares et chevaux de Troie évoluent sans cesse, s’adaptant à chaque faille détectée.

- Faiblesses de configuration : un paramètre oublié ou une mise à jour repoussée suffisent à rendre un système d’exploitation vulnérable.

- Common Vulnerabilities and Exposures (CVE) : le référentiel mondial qui permet de cataloguer, nommer et suivre l’évolution des vulnérabilités.

L’essor des applications web, la généralisation du cloud, la démultiplication des accès distants : tous ces facteurs élargissent la surface d’attaque. Pour les systèmes d’information et les entreprises, il devient vital d’anticiper, de surveiller et d’adapter en permanence leurs défenses face à des menaces qui se réinventent.

Exemples concrets : comment certaines failles ont marqué l’histoire du numérique

Le piratage massif de Yahoo en 2013 reste gravé dans la mémoire des experts. Trois milliards de comptes touchés, des données sensibles en circulation sur les forums clandestins : adresses e-mail, mots de passe, numéros de téléphone. Cette attaque révèle à quel point l’oubli d’une correction, même ancienne, peut entraîner une réaction en chaîne.

En 2017, le cas Equifax frappe un grand coup. Une vulnérabilité zero day dans Apache Struts n’a pas été corrigée à temps. Résultat : 147 millions d’Américains voient leurs informations personnelles subtilisées. Numéros de sécurité sociale, dossiers de crédit, dates de naissance, autant de données exposées, avec des répercussions financières et une confiance des clients brisée.

Sony Pictures, en 2014, a elle aussi subi un revers spectaculaire. Les pirates, après avoir envoyé des courriels piégés, ont utilisé des logiciels malveillants pour se répandre dans le réseau interne. Conséquence : scénarios de films divulgués, données RH exposées, et l’urgence absolue d’une refonte de la sécurité informatique.

Dans chaque affaire, un point commun : une faille technique, un système d’exploitation ou un CMS non sécurisé, exploité avant l’arrivée d’un correctif. Ces scénarios rappellent que la gestion des vulnérabilités conditionne la protection des données et la résilience des entreprises face à la menace numérique.

Bonnes pratiques et conseils accessibles pour renforcer la sécurité de vos systèmes

La multiplication des failles de sécurité impose une discipline de tous les instants. Pour protéger vos systèmes informatiques, il existe des mesures concrètes à mettre en œuvre sans attendre. Premier réflexe : installer chaque mise à jour de vos logiciels et systèmes d’exploitation dès sa disponibilité. Un patch appliqué à temps ferme la porte aux attaques qui surgissent dès la découverte d’une nouvelle vulnérabilité.

Face aux attaques ciblées, la gestion des vulnérabilités impose une méthodologie rigoureuse, de l’identification des failles à la priorisation des actions correctives.

Sécurisez vos accès : adoptez l’authentification multifacteur et bannissez tout mot de passe faible ou réutilisé. Un gestionnaire de mots de passe simplifie la création et la gestion d’identifiants robustes, limitant le risque de compromission. Pour les entreprises, un audit de sécurité ou un test de pénétration identifie les points faibles invisibles au quotidien.

Voici des leviers concrets à activer pour élever le niveau de sécurité :

- Installez un pare-feu efficace pour filtrer le trafic et bloquer les connexions douteuses avant qu’elles n’atteignent vos ressources.

- Chiffrez toutes les communications sensibles, notamment via un VPN, pour protéger la confidentialité des échanges.

- Organisez des sessions de sensibilisation à la cybersécurité : la méconnaissance ou l’inattention d’un utilisateur suffit souvent à déclencher un incident.

Une surveillance continue des journaux de sécurité permet de repérer toute activité inhabituelle. En cas de doute, la rapidité d’intervention prime : isolez la machine ou l’application compromise, appliquez les solutions, puis analysez l’incident pour éviter qu’il ne se reproduise. La sécurité, c’est une vigilance de chaque instant, à tous les niveaux du système.

Rien n’est jamais acquis : face aux failles informatiques, rester attentif, agile et proactif est la seule parade durable. L’histoire l’a prouvé, la prochaine attaque ne prévient jamais.