L’utilisation d’un protocole de sécurité n’a rien d’une garantie infaillible : la confidentialité des échanges en ligne n’est jamais acquise d’avance. Même si TLS est activé, la négociation des clés et la validation du certificat restent des passages sensibles où la moindre erreur de configuration peut tout faire basculer. Certaines autorités de certification, réputées fiables, ont déjà laissé passer des certificats compromis.

Des choix techniques discutables, comme tolérer des suites de chiffrement dépassées ou négliger la vérification stricte des certificats, ouvrent grand la porte aux attaques de type « man-in-the-middle ». La sécurité ne se limite donc pas à afficher un petit cadenas ou à activer HTTPS : elle dépend d’une parfaite maîtrise de chaque étape de la connexion TLS, sans exception.

TLS : un pilier discret mais déterminant pour la sécurité sur internet

À chaque connexion sur le web, TLS travaille sans bruit. Héritier direct de SSL/TLS, autrement dit Secure Sockets Layer et Transport Layer Security, ce protocole crée un vrai rempart entre l’utilisateur et les dangers numériques. Que l’on consulte un compte, règle un achat ou échange des messages, ce sont ses mécanismes qui prennent le relais pour protéger les données en circulation.

La sécurité web ne fait pas bon ménage avec l’à-peu-près : dès qu’une faille TLS apparaît, Google relègue le site derrière le filtre rouge de l’inauthenticité. La norme orchestrée par l’Internet Engineering Task Force (IETF) n’offre aucun répit : le protocole TLS impose des négociations cryptographiques élaborées, construisant un échange protégé contre l’espionnage et la falsification.

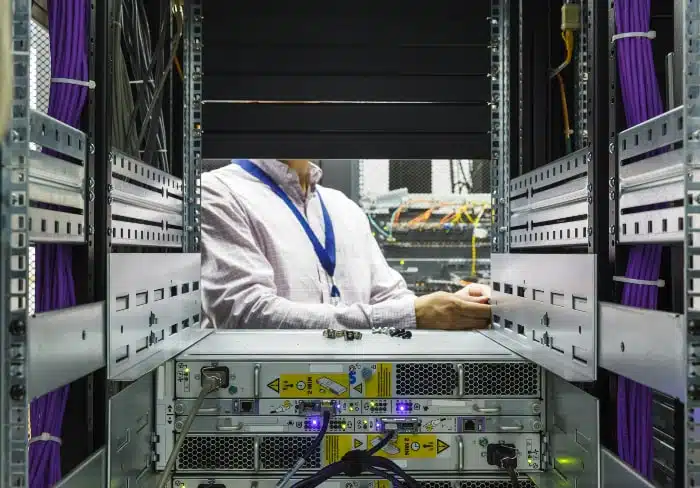

Dès la toute première poignée de main numérique, le fameux « handshake », le TLS transport layer s’active. Côté client comme côté serveur, chacun réclame une méthode de chiffrement fiable et vérifie l’authenticité de l’autre en s’appuyant sur des certificats. La moindre approximation fait s’effondrer la confiance. Impossible d’improviser : Internet SSL/TLS réclame attention, rigueur, compétence, du développeur à l’hébergeur, en passant par tous ceux qui tiennent la barre côté infrastructure. Voilà le vrai socle silencieux qui protège l’écosystème connecté.

À quoi servent les certificats SSL/TLS et comment fonctionnent-ils au quotidien ?

On ne parle pas de fichiers anecdotiques : les certificats SSL/TLS sont la clef de voûte de la fiabilité entre un navigateur et un serveur web. Démontrer l’identité du serveur, barrer la route à l’usurpation d’identité, sécuriser les échanges pour que personne n’accède aux informations transmises : tout découle de leur intégrité.

Le principe : une clé publique couplée à une clé privée. Seul le serveur détient la clé privée, la clé publique voyage dans le certificat, envoyé au navigateur quand la connexion démarre. L’internaute récupère ainsi le certificat serveur, que son navigateur vérifie minutieusement en contrôlant la signature d’une autorité de certification, une instance reconnue et auditée.

Pour illustrer concrètement cette séquence, chaque étape compte :

- Le serveur transmet son certificat SSL/TLS au navigateur.

- Le navigateur contrôle non seulement la validité du certificat, mais aussi l’intégralité de la chaîne de certification.

- Si la vérification passe, un échange de clés s’opère pour chiffrer l’ensemble des communications de la session.

Tout repose sur la fiabilité des autorités de certification, capables de valider (ou non) chaque identité numérique. Sans cette sécurité initiale, la connexion serait vulnérable et chaque échange, potentiellement exposé. Les certificats SSL/TLS s’invitent aujourd’hui dans chaque transaction digitale : opérations bancaires, emails, accès à des espaces privés, sites d’actualités… Impossible d’y couper.

Déroulement d’une connexion TLS : les grandes étapes en clair

Un enchaînement précis pour protéger la confidentialité et l’intégrité

Derrière chaque saisie d’adresse commençant par https, la connexion sur TLS démarre. Ce n’est pas qu’un simple échange entre le navigateur et le serveur : le protocole TLS met en place, étape par étape, des processus de chiffrement conçus pour garder la confidentialité et l’intégrité de la communication. Impossible de sauter une étape sans fragiliser l’ensemble.

- Négociation du protocole : le navigateur et le serveur comparent les versions de TLS à disposition et sélectionnent la suite cryptographique la plus fiable, s’appuyant, selon les cas, sur des algorithmes tels que RSA, Diffie-Hellman ou AES.

- Authentification et échange de clés : grâce au certificat serveur, le navigateur confirme l’identité de l’interlocuteur puis, ensemble, client et serveur génèrent des clés de session temporaires. Habituellement, l’échange repose sur Diffie-Hellman ; un tiers ne peut dès lors capter aucune donnée exploitable.

- Chiffrement des données : la session s’établit, chaque information, identifiants, données sensibles, messages privés, circule sous la protection d’un cryptage musclé, la plupart du temps via AES.

Quel que soit le contexte, la connexion sur TLS reste une référence pour protéger les échanges numériques : paiement, courriel, accès distant. Les standards conçus par la RFC et l’Internet Engineering Task Force évoluent constamment pour garder une longueur d’avance sur les menaces qui se déplacent elles aussi à grande vitesse.

Adopter de bons réflexes pour sécuriser ses échanges en ligne

Visiter un site sécurisé demeure un point de départ, pas un aboutissement. Les menaces se perfectionnent de jour en jour et imposent aux internautes de renforcer sans cesse la protection de leurs communications. Le protocole TLS fournit la base, mais la vigilance reste, elle, irremplaçable.

Avant d’accorder votre confiance et de saisir des informations sensibles, scrutez toujours la barre d’adresse : la présence du cadenas signale un chiffrement en action et un certificat valide. Un coup d’œil aux détails du certificat, sa date d’expiration, l’organisme émetteur, l’exactitude du nom de domaine, apporte souvent un éclairage utile sur la fiabilité du site. Certains utilisaient autrefois des plateformes d’analyse pour examiner la solidité d’une configuration SSL/TLS, preuve qu’on ne laisse rien au hasard.

Dans cette logique de précaution, quelques habitudes concrètes s’imposent :

- Utiliser pour chaque service un mot de passe différent, et robuste : la première étape d’une authentification sérieuse.

- Recourir à un VPN sur un Wi-Fi public : il ajoute une couche de chiffrement indépendante, utile si la sécurité TLS d’un site fait défaut.

- Redoubler d’attention face au phishing : certains sites frauduleux imitent à la perfection les originaux mais n’ont pas de configuration TLS fiable ou s’appuient sur des certificats douteux.

- Pour les échanges particulièrement sensibles, sécuriser également ses emails avec des protocoles comme S/MIME ou PGP.

Les assauts des cybercriminels ciblent aussi bien la moindre faille technique que la routine, se relâcher, faire confiance trop vite, oublier de vérifier. Adopter une posture active, remettre régulièrement en cause l’évidence, croiser les sources et rester défensif : c’est ce genre de réflexe qui fait la différence. De nombreux organismes spécialisés actualisent régulièrement leurs recommandations pour accompagner collectivement la montée en compétence face aux nouveaux risques.

À chaque nouvelle connexion, se joue un duel silencieux entre la transparence des échanges et la volonté de préserver son intimité. La véritable différence se fait dans la maîtrise des outils et des méthodes. Ce choix, personne ne peut le faire à notre place.